PoC para CVE-2023-49103

Tabla de Contenidos

Descripción general

Este script de Python está diseñado para procesar eficientemente una gran lista de URL para verificar si phpinfo() producción. Utiliza múltiples subprocesos para procesar una gran cantidad de URL simultáneamente, lo que acelera significativamente el procesamiento. El script también presenta una barra de progreso instantáneo para realizar un seguimiento visual del progreso.

Requerir

- Pitón 3.x

requestsurllib3coloramaalive-progressconcurrent.futures(Parte de la biblioteca estándar en Python 3)

Instalar

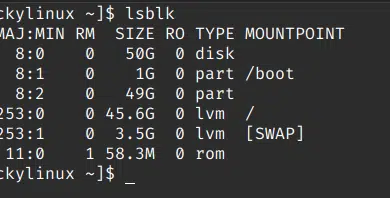

- Asegúrese de que Python 3 esté instalado en su sistema.

- Clona este repositorio o descarga el script.

- Instale los paquetes de Python necesarios:

pip install requests urllib3 colorama alive-progressuso

Para utilizar este script, necesita un archivo de texto que contenga una lista de URL para verificar. Cada URL debe estar ajustada.

Prepare una lista de URL: cree un archivo de texto (por ejemplo, urls.txt) con cada URL en una nueva línea.

Ejecute el script: use un script con los siguientes comandos, reemplazando input_file.txt con su archivo URL y output_file.txt con el nombre del archivo de salida deseado:

python exploit.py -t input_file.txt -o output_file.txtVer resultados: el script procesará cada URL y enviará los resultados al archivo de salida especificado. Las URL con salida phpinfo() válida se registran en este archivo.

Para contribuir, no dude en bifurcar este repositorio o enviar una solicitud de extracción con mejoras.