Tan urgente generado Actualización del servidor http Apache 2.4.50, que eliminado 0 día ya utilizado activamente vulnerabilidad ( CVE-2021-41773 ) para que pueda acceder a sus archivos desde áreas fuera de la raíz del sitio. La vulnerabilidad se puede utilizar para cargar archivos del sistema y textos de origen de los scripts web que puede leer el usuario en el que se ejecuta el servidor http. Los desarrolladores fueron informados del problema el 17 de septiembre, pero solo pudieron lanzar la actualización hoy después de que se registraron los casos en que la vulnerabilidad se estaba utilizando para atacar sitios web en la red.

El peligro de la vulnerabilidad mitiga el hecho de que el problema solo se manifiesta en la versión 2.4.49 lanzada recientemente y no afecta a todas las versiones anteriores. Las ramas estables de las distribuciones de servidor conservadoras aún no han utilizado la versión 2.4.49 ( Debian , RHEL , Ubuntu , SUSE ), pero el problema se ha extendido a distribuciones continuamente actualizadas como Fedora , Arch Linux y Gentoo , al igual que los FreeBSD Puertos .

Distribución Nitrux 1.6.1 lanzada con NX Desktop

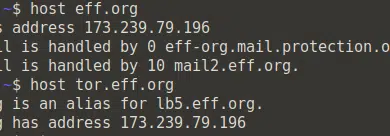

La vulnerabilidad es causada por un error , los que trajiste contigo en durante el Procesamiento de el código para la normalización Rutas en el URI, que normaliza los puntos de símbolo codificados por una secuencia de «% 2e» de cierta manera cuando está precedido por otro punto. Fue posible reemplazar los caracteres no limpiados «../» en la ruta resultante especificando la secuencia «.% 2e /» en la solicitud. Por ejemplo, una solicitud como «https://example.com/cgi-bin/.%2e/.%2e/.%2e/.%2e/etc/passwd» o «https://example.com/cgi – bin /.%2e/%2e%2e/%2e%2e/%2e%2e/etc/hosts ” ser permitido para conseguir eso Contenido del archivo «/ etc / passwd».

El problema no ocurre si se accede a los directorios con el » solicitar todo denegado «Configuración. Para una protección parcial, puede, por ejemplo, especificar lo siguiente en el archivo de configuración:

<Directory />

require all denied

</Directory>

Apache httpd 2.4.50 corrige otro también vulnerabilidad (CVE-2021-41524) se refiere al módulo con la implementación del protocolo HTTP / 2. La vulnerabilidad hizo posible iniciar la eliminación de referencias de un puntero nulo mediante el envío de una solicitud especialmente desarrollada y bloquear el proceso. Esta vulnerabilidad también solo aparece en la versión 2.4.49. Como solución alternativa, puede deshabilitar la compatibilidad con el protocolo HTTP / 2.

Anexo: Se ha creado una forma de aprovechar la vulnerabilidad CVE-2021-41773 para ejecutar su código en el servidor. sugirió :

curl --data "A = | id >> / tmp / x; uname $ IFS-a >> / tmp / x" 'http://127.0.0.1:8080/cgi-bin/.%2e/.% 2e /.% 2e /.% 2e / bin / sh '-vv