La herramienta de explotación CVE-2023-4911 apunta a la vulnerabilidad glibc «Looney Tunables» en varias distribuciones de Linux.

LooneyPwner es un exploit de prueba de concepto (PoC) que apunta a vulnerabilidades críticas de desbordamiento del búfer (apodadas «Looney Tunables») en la biblioteca GNU C (glibc). Esta falla, oficialmente numerada como CVE-2023-4911, existe en varias distribuciones de Linux y plantea riesgos importantes, incluido el acceso no autorizado a datos y cambios en el sistema.

Tabla de Contenidos

Antecedentes de vulnerabilidad

La semana pasada se revelaron vulnerabilidades en la biblioteca GNU C (glibc), y destacados investigadores y analistas de seguridad publicaron PoC que demuestran el potencial de ataques generalizados. La falla descubierta por los investigadores de Qualys podría otorgar a un atacante privilegios de root en varias distribuciones de Linux, incluidas Fedora, Ubuntu y Debian.

El acceso raíz no autorizado proporciona a los atacantes permisos ilimitados, lo que les permite:

- Modificar, eliminar o robar información sensible.

- Instale malware o puertas traseras.

- Facilitar ataques sostenidos que pueden pasar desapercibidos durante largos períodos de tiempo.

- Resultando en violaciones de datos, acceso a información de clientes, propiedad intelectual y registros financieros.

- Interrumpir las operaciones críticas del sistema puede provocar interrupciones en el servicio y dañar la reputación de una organización.

Capacidad de herramienta

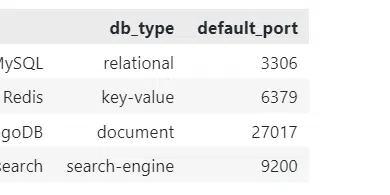

LooneyPwner explota la falla «Looney Tunables» y apunta a las versiones afectadas de glibc. herramienta:

- Detecta la versión de glibc instalada.

- Verifique el estado de vulnerabilidad.

- Si existe una vulnerabilidad, se proporcionan opciones para su explotación.

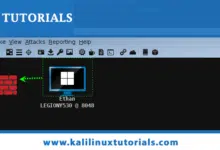

uso

chmod +x looneypwner.sh

./looneypwner.sh