¡Tenis de mesa! No, no estamos en el artículo equivocado. En este artículo vamos a discutir sobre la herramienta de ping. Ping es la herramienta más popular utilizada para verificar si un host en particular está disponible o no. La herramienta funciona enviando un paquete de solicitud de eco del Protocolo de mensajes de control de Internet (ICMP) al host de destino. Si el host de destino está disponible y el firewall no bloquea el paquete de solicitud de eco ICMP, responderá con el paquete de respuesta de eco ICMP.

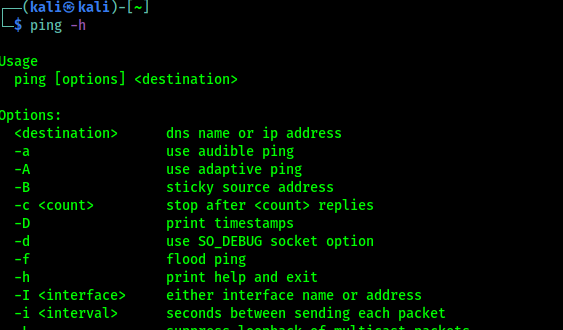

Aunque no podemos encontrar la herramienta de ping en el menú de la aplicación Kali Linux, podemos hacer ping al comando -h en nuestra terminal para mostrar la sección de ayuda de la herramienta de ping.

En la siguiente captura de pantalla podemos ver la ayuda de ping.

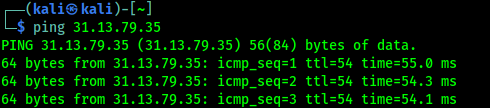

Ahora hacemos el ping con una dirección de destino. Usamos la dirección IP de Facebook como ejemplo. Usamos el siguiente comando:

En la siguiente captura de pantalla podemos ver el resultado del comando anterior.

Por defecto, ping se ejecutará continuamente hasta que presionemos Ctrl + C y deja de hacerlo.

También podemos usar un nombre de dominio para hacer ping. Ping recoge automáticamente la IP si el destino no está detrás de un firewall.

En la siguiente captura de pantalla podemos ver que se inicia ping y encuentra automáticamente la dirección IP de Facebook.

Este fue el ejemplo básico, ping toll tiene muchas opciones, pero pocas de ellas se usan comúnmente. Estos son los siguientes:

- -C count: Este es el número de paquetes de solicitud de eco que se enviarán.

- -I Dirección de interfaz: esta es la interfaz de red de la dirección de origen. El argumento puede ser una dirección IP numérica (como 192.168.0.108) o el nombre del dispositivo (como eth0, wlan0). Esta opción es necesaria si queremos hacer ping a la dirección local del enlace IPv6.

- -S Tamaño del paquete: indica la cantidad de bytes de datos que se enviarán. El valor estándar es 56 bytes, que en combinación con los 8 bytes de los datos del encabezado ICMP dan como resultado 64 bytes de datos ICMP.

Discutiremos estos usando ejemplos.

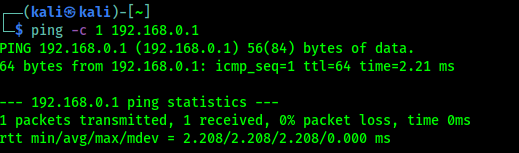

Digamos que comenzamos con las pruebas de penetración interna. El cliente nos otorgó acceso a su red a través de un cable LAN. Y también nos dieron la lista de direcciones IP de los servidores de destino.

Lo primero que queremos hacer antes de comenzar un arsenal completo de pruebas de penetración es verificar que estos servidores sean accesibles desde nuestra computadora. Podemos usar ping para esta tarea.

Nuestro servidor de destino está en 192.168.0.1 mientras que nuestra computadora tiene la dirección IP 192.168.0.108. Para comprobar la disponibilidad del servidor de destino podemos dar el siguiente comando:

La siguiente captura de pantalla es el resultado del comando ping anterior:

De la captura de pantalla anterior, sabemos que se está enviando un paquete de solicitud de eco ICMP al destino (dirección IP: 192.168.0.1). Además, el host de envío (dirección IP: 192.168.0.108) ha recibido un paquete de respuesta de eco ICMP. El tiempo de ida y vuelta requerido es 2.208 ms (milisegundos) y no hay pérdida de paquetes durante el proceso.

Veamos los paquetes de red que nuestro dispositivo envía y recibe. Usaremos Wireshark, un analizador de protocolos de red, en nuestra computadora para capturar estos paquetes como se muestra en la siguiente captura de pantalla:

En la captura de pantalla anterior, podemos ver que nuestro host (192.168.0.1) envió un paquete de solicitud de eco ICMP al host de destino (192.168.0.108). Dado que el objetivo está activo y permite el paquete de solicitud de eco ICMP, envía el paquete de respuesta de eco ICMP a nuestra computadora.

Si nuestro destino utiliza una dirección IPv6, p. Ej. B. fe80 :: e82a: e363: 100d: 9b02, podemos verificar la disponibilidad con la herramienta ping6. Necesitamos especificar la opción -I para que el comando funcione con la dirección local de enlace:

La siguiente captura de pantalla muestra los paquetes que se enviaron para completar la solicitud ping6:

Aquí ping6 usa la solicitud y respuesta ICMPv6.

Para bloquear la solicitud de ping, nuestro firewall puede configurarse para permitir solo el paquete de solicitud de eco ICMP de un host específico y descartar los paquetes enviados por otros hosts. De esta manera podemos usar ping y aprender cosas sobre nuestro host. Esto es lo más importante para los probadores de penetración.

Esto es por hoy. ¿Te encantan nuestros artículos? Asegúrate de eso Síguenos en Gorjeo y GitHub publicamos actualizaciones de artículos allí. A unirse a nosotros KaliLinuxIn Familia ven a nosotros Grupo de telegramas. Estamos tratando de construir una comunidad para Linux y ciberseguridad. Siempre estamos felices de ayudar a todos en el para todo. como sección. Como sabemos, nuestra sección de comentarios siempre está abierta a todos. Leemos cada comentario y siempre respondemos.