En un ataque de pastejacking, los piratas utilizan un programa malicioso para reemplazar el contenido del portapapeles de un usuario con un conjunto diferente de datos, como direcciones URL maliciosas, contraseñas u otra información confidencial. Cuando los usuarios intentan pegar contenido sin procesar, terminan pegando datos maliciosos, lo que puede generar varios tipos de amenazas cibernéticas, como ataques de phishing, infecciones de malware o robo de datos confidenciales.

- ¿Qué es el pastejacking?

- Cómo evitar el pastejacking.

- Útil Pastejacking en nuestro Kali Linux.

Tabla de Contenidos

¿Qué es el pastejacking?

El pastejacking es una técnica de ataque peligrosa mediante la cual un atacante puede tomar el control del portapapeles de la víctima y pegar un código malicioso en la máquina de destino, después de lo cual el atacante puede tomar el control de la máquina de la víctima.

El pastejacking, o secuestro del portapapeles, es un método utilizado por sitios web maliciosos para tomar el control del portapapeles en la computadora de una víctima y cambiar ese contenido en algo malicioso sin el conocimiento de la víctima. El pastejacking es un ataque en el que el contenido del portapapeles de una persona se reemplaza con líneas maliciosas, como enlaces a servidores web maliciosos, código malicioso o comandos.

ejemplo: Un usuario navega por la web y obtiene algunos comandos que le funcionan. El usuario copió el comando, pero en el caso de pastejacking, el usuario no copió un comando útil que parecía normal. El usuario ni siquiera sabe que ha copiado algunos comandos maliciosos para reemplazar los útiles que parecen normales.

Cuando pega y ejecuta comandos en una terminal de Linux o Windows PowerShell, su máquina se ve comprometida.

¿Cómo evitar el pastejacking?

Evitar este ataque es muy fácil. No debemos copiar y pegar comandos directamente desde el sitio web a la terminal. Es una buena práctica escribir los comandos que necesitamos.

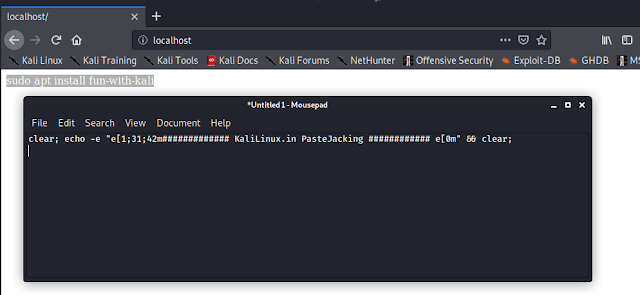

Si tenemos que copiar un comando de un sitio web, podemos copiarlo, pero antes de pegarlo en la terminal, debemos pegarlo en un editor de texto como notepad, mousepad, leafpad, etc.

si Es un Luego, pegar el secuestro en un editor de texto nos mostrará qué comando pegamos. La terminal también puede mostrarnos, pero por razones de seguridad no deberíamos probarlo en la terminal.

Este es el procedimiento para evitar un ataque de pastejacking:

- No deberíamos copiar comandos del sitio web, mejor escríbalos usted mismo

- Para comandos muy largos, verificamos el comando pegándolo en un editor de texto antes de pegarlo en la terminal o PowerShell.

- Activar las notificaciones del portapapeles: Algunos sistemas operativos nos permiten activar las notificaciones del portapapeles, que nos avisará cada vez que se copie algo en nuestro portapapeles. Esto lo ayuda a detectar cualquier actividad sospechosa y protege nuestra información confidencial.

- Use un administrador de contraseñas con autocompletar: un administrador de contraseñas como LastPass o 1Password tiene una función de autocompletar que completa la información de inicio de sesión por usted sin copiar y pegar.

- Use un generador de contraseñas divertido: en lugar de usar la misma contraseña anterior, use un generador de contraseñas divertido y extravagante para crear algo como «UnicornPizza88». O «JellyfishRainbow123#». Esto puede hacer que el proceso de creación de contraseñas sea más agradable y menos complicado.

¡Al seguir estos pasos, podemos protegernos de los ataques de pastejacking mientras nos divertimos!

¿Cómo usar Pastejack?

Básicamente, se puede activar desde el sitio web, por lo que un buen conocimiento de desarrollo web puede lograrlo, o simplemente podemos usar scripts automatizados como Pegar Jacker en nuestra máquina Kali Linux.

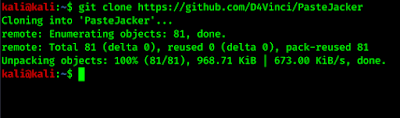

Para usar la herramienta PasteJacker, necesitamos clonarla desde su repositorio de GitHub usando el siguiente comando:

La siguiente captura de pantalla muestra el resultado del comando anterior:

Luego instalamos PasteJacker con el siguiente comando:

Luego instalará todos los paquetes de python necesarios para la herramienta PasteJacker. Este script automatizado también instaló la herramienta PasteJacker en nuestro Kali Linux, como podemos ver en la siguiente captura de pantalla:

Luego podemos ejecutar la herramienta PasteJacker desde cualquier lugar de nuestra terminal con el comando apply:

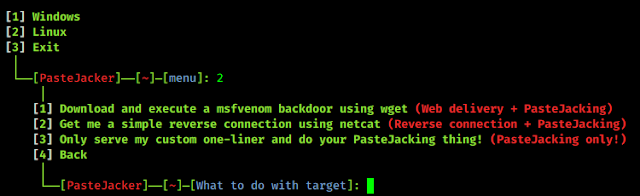

Después de aplicar el comando anterior, aparecerá el menú principal de la herramienta PasteJacker como se muestra en la siguiente captura de pantalla:

Ahora podemos usar la herramienta PasteJacker.

La primera opción aquí creará un comando bash oculto que descarga y ejecuta nuestro veneno Uso de la carga útil en el sistema de la víctima wget (haz tu propia investigación wgetno damos de comer con cuchara).

La segunda opción creará una conexión inversa a la computadora de la víctima usando gato neto.

En el tercero, podemos crear nuestro comando malicioso de una línea y usarlo para ejecutar pegar secuestro.

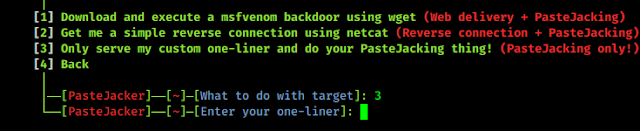

Aquí necesitamos ingresar una línea de comando. Podemos usar cualquier comando que sea dañino para los usuarios de Linux, pero ingresamos un comando simple para mostrar el texto.

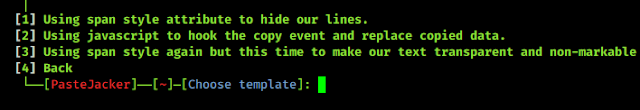

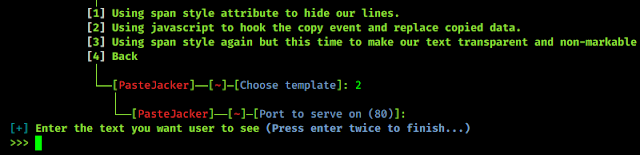

Aquí tenemos que elegir una plantilla para pastejacking. Hay 3 tipos de métodos de pastejacking. Para nuestro ejemplo, elegimos la opción 2, pastejacking usando javascript.

Aquí necesitamos ingresar texto y debemos presionar enter dos veces para completarlo. Este será un comando de aspecto normal y podemos escribir cualquier cosa para captar la atención de la víctima.

La herramienta PasteJacker inicia un servidor localhost en el puerto 80.Abrimos nuestro navegador y vamos a nuestra anfitrión local o 127.0.0.1 Podemos ver comandos normales. Si pegamos y ejecutamos, se convierte en nuestro comando de una línea.

Incluso podemos modificar las páginas web para que parezcan sitios web de la vida real. Para hacer esto, abrimos una terminal en nuestro directorio de usuario raíz:

Luego escribimos CD e ingrese para ir al directorio del usuario raíz:

Luego podemos modificar la página html con el siguiente comando:

En la captura de pantalla anterior podemos ver el código html de la página web alojada localmente. Podemos modificarlo como queramos, igual que lo modificamos un poco.

Así es como hacemos pastejacking en nuestra red local. Ahora podemos usar el reenvío de puertos usando SSH o alojar esta página HTML nuestra en cualquier sitio de alojamiento para usar un ataque de pastejacking en Internet.Aqui hay uno manifestación.

Así que en este tutorial aprendimos sobre pegar secuestroQué es y cómo evitarlo.También aprendimos a usar el kali linux sistema.

![[Solved] Error de comando 'python' no encontrado en Ubuntu Linux](https://muylinux.xyz/wp-content/uploads/2022/07/Solved-Error-de-comando-python-no-encontrado-en-Ubuntu-Linux-220x150.png.webp)